5 to-faktor authentication metoder, deres fordele og ulemper

Af Teknologi / / December 19, 2019

Om brugen af to-faktor-autentificering til sikker beskyttelse af deres data på internettet i dag tænker flere og flere mennesker. Mange stopper kompliceret og uforståeligt af teknologien, er det ikke underligt, fordi der er flere muligheder for dens gennemførelse. Vi vil se på alle dem, gennemgang af fordele og ulemper ved hver.

I hjertet af de to-faktor-autentificering er brugen af ikke kun de traditionelle bundter "login-password", men også et ekstra lag beskyttelse - den såkaldte anden faktor, besiddelse af, som er nødvendig for at bekræfte, at få adgang til en konto eller en anden data.

Den enkleste eksempel på to-faktor-autentificering, som konstant står over for hver enkelt af os - en kontant tilbagetrækning på en pengeautomat. For at få penge, du har brug for et kort, som kun du har, og PIN-kode, som kun du kender. Efter at have sikret dit kort, vil angriberen ikke være i stand til at hæve kontanter uden at kende PIN-kode, og kan bare ikke få de penge at vide det, men ikke at have kortet.

Af samme princip om to-faktor-autentificering giver adgang til dine konti i sociale netværk, til e-mail og andre tjenester. Den første faktor er kombinationen af brugernavn og adgangskode, samt en anden kan virke efter 5 ting.

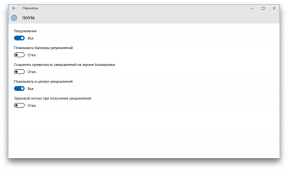

SMS-koder

Bekræftelse via SMS-koden fungerer meget enkelt. Du, som sædvanlig, indtaste dit brugernavn og adgangskode, og dit telefonnummer, vil modtage SMS med en kode, der skal indtastes for at få adgang til din konto. Det er alt. Den næste input sendes til en anden sms-kode, gælder kun for den aktuelle session.

fordele

- Generer nye koder for hver indgang. Hvis en hacker at kapre dit brugernavn og password, kan de ikke gøre noget uden en kode.

- Binding til et telefonnummer. Input kan ikke være uden din telefon.

mangler

- Hvis der ikke er netværksdækning, vil du ikke være i stand til at logge ind.

- Der er en teoretisk mulighed for substitution af tal ved en operatør af tjenester eller ansatte af saloner forbindelse.

- Hvis du er tilladt, og få koder til den samme enhed (fx smartphone), det ophører med at være en to-faktor-beskyttelse.

Applikationer autentifikatorer

Denne udførelsesform svarer stort set til den foregående, med den eneste forskel, at i stedet for at modtage SMS-koder, er de genereres på enheden ved hjælp af en særlig applikation (google Autentificering, Authy). Under opsætningen, modtager du en primær nøgle (oftest - i form af en QR-kode), på grundlag af hvilke en anvendelse kryptografiske algoritmer engangspasswords genereret med en gyldighed på 30 til 60 sekunder. Selv hvis vi antager, at angriberne vil være i stand til at opfange de 10, 100 eller endda 1000 adgangskoder til at forudsige med dem, hvad der vil være den næste adgangskode, simpelthen umuligt.

fordele

- For godkenderen ikke behøver en cellulær signal, er det tilstrækkeligt at forbinde til internettet under den første opsætning.

- Støtte til flere konti i en enkelt godkenderen.

mangler

- Hvis hackere får adgang til den primære nøgle på din enhed eller ved at hacke serveren, vil de være i stand til at generere fremtidige adgangskoder.

- Hvis bruger en godkenderen på samme anordning, med hvilken input, er to-faktor tabt.

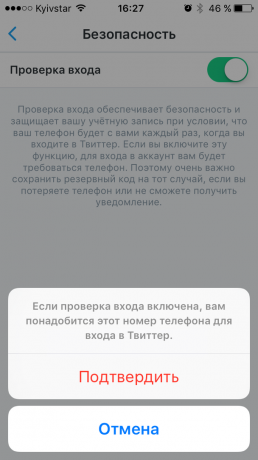

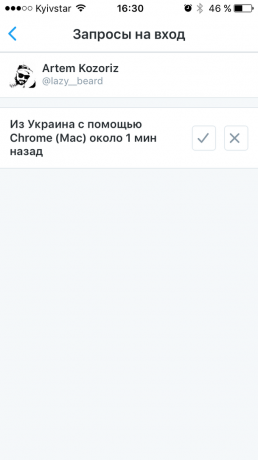

Kontrol login ved hjælp af mobile apps

Denne type godkendelse kan kaldes en grab-pose over alle de tidligere. I dette tilfælde, i stedet for anmodningen koder eller engangsadgangskoder, skal du bekræfte indtastningen med de mobile enheder med tjenesten ansøgning. Det er gemt på enheden private nøgle, som kontrolleres ved hver indgang. Den fungerer i Twitter, snapchat, og en lang række online-spil. For eksempel, når du indtaster din Twitter-konto i en web-version, du indtaster et login og adgangskode, og derefter på din smartphone modtage en meddelelse med en anmodning om input efter bekræfter, at din browser åbner tape.

fordele

- Du behøver ikke at indtaste noget ved indgangen.

- Uafhængighed fra mobilnetværket.

- Støtte til flere konti i ét program.

mangler

- Hvis en hacker at kapre den private nøgle, kan de udgive sig for dig.

- Betydningen af de to-faktor-autentificering er tabt, når du bruger den samme enhed til login.

hardwaretokens

De fysisk (eller hardware) tokens er den mest pålidelige metode til to-faktor-autentificering. Som separate enheder, hardware tokens, i modsætning til alle de nævnte ovenfor metoder, for enhver scenario ikke vil miste sine to faktor komponent. Oftest er de præsenteres i form af en USB-stick med egen processor, genererer kryptografiske nøgler, som automatisk indtastede når du opretter forbindelse til en computer. Valg af nøglen afhænger af den særlige tjeneste. Google, for eksempel, anbefaler bruge standard tokens Fido U2F, hvis priserne starter ved $ 6 eksklusive levering.

fordele

- Ingen SMS og applikationer.

- Der er ingen grund i den mobile enhed.

- Det er helt uafhængige enheder.

mangler

- Du skal købe separat.

- Understøttes ikke i alle tjenester.

- Ved brug af flere konti bliver nødt til at bære en hel masse poletter.

Back-up nøgler

Faktisk er det ikke en særskilt proces og en fallback i tilfælde af tab eller tyveri af en smartphone, der tegner sig for engangs-adgangskode eller bekræftelseskode. Når du opsætter to-faktor-autentificering i hver tjeneste, du får flere backup-nøgler til nødsituationer. Med deres hjælp, kan du logge ind på din konto, fjerne linket konfigurerede enheder og tilføje nye. Disse taster skal opbevares på et sikkert sted, ikke i form af et skærmbillede på din telefon eller en tekstfil på din computer.

Som du kan se, brug af to-faktor-autentificering, der er nogle nuancer, men de synes at være vanskeligt kun ved første øjekast. Hvad skal være den ideelle balance mellem beskyttelse og bekvemmelighed, hver beslutter for sig selv. Men under alle omstændigheder, alle de problemer er mere end berettiget, når det kommer til sikkerheden af betalingsdata eller personlige oplysninger er ikke beregnet til nysgerrige blikke.

Hvor kan og bør gøre det muligt for to-faktor-autentificering, samt hvad hendes tjenester understøtter, kan læses her.